10 Best Network Traffic Packet Generator Software Tools (in 2021)

In the Networking and IT world we usually design and implement networks and server infrastructure taking for granted that the hardware and applications will withstand any volume of traffic.

Stress Testing a network or IT system with high volume of traffic will give us significant insights about the behavior of such systems in abnormal conditions such as DDoS attacks, sudden influx of traffic (e.g during backup transfers over the network) etc.

Traffic packet generators are hardware or software tools that are concerned with the technical aspects of traffic and how it affects network and system resources.

Since a big part of creating a positive user experience is your percentage of uptime and absence of slow response, packet loss, link overload etc, measuring how traffic spikes and fluctuations in user activity affect system performance and resources allocation is an important, and sometimes overlooked, function of IT operations.

When you’re using a network traffic packet generator tool, you’re going to try to perform isolated tests in such a way that it eliminates variables and mitigates the role the packet generator in creating bottlenecks and other traffic-related issues. A comprehensive testing system will include:

- Traffic sources, evaluation tools or equipment, and sinks

- The specific device under test (DUT)

- Physical connections and barriers between the traffic sources and DUT

Performing stress tests and simulating traffic flows should be done both during network creation and on actual working networks once you go live. This will help prevent problems like data loss and dropped connections.

You’ve got the rest of the components, here are the tools: Our top 10 list of the best software network traffic packet generators on the market right now. The list below includes both free and commercial options.

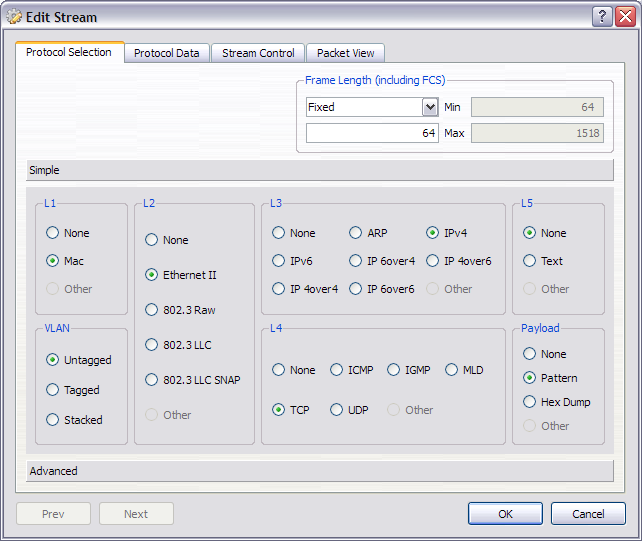

1. Ostinato

This company strives to create a network testing tool and traffic generator for every engineer and IT specialist, but that’s impossible in today’s tech climate. What it does do is provide you with a packet generator that has a friendly GUI and a lot of power.

This free, open source tool is licensed under GNU GPLv3, and is supported by donations of cash, code, or other types of positive contributions.

Top features include:

- Support for all major operating systems

- Exclusive port control to provide a controlled testing environment

- Opens and edits PCAP files, replays, and saves back

- Sets values for any testing field

- Supports most protocols, including IPv4 & 6, IP-in-IP, tunneling, stateless TCP, WLAN, Ethernet, and more

- Accessible via GUI or Python API

- Performs load and functional testing

- Creates and supports multiple streams

- Doesn’t support stateful, connection-oriented TCP connections

- Only experimental support for user-defined script to substitute unimplemented protocols

2. Nping (Nmap)

This is another free, open source tool that provides more than just packet generation testing.

It is part of the well-known Nmap tool which is used mainly for network mapping and discovery in security assessments.

With this robust tool, you’ll also be able to perform response analysis and time measurements.

These are also essential to providing a high degree of user satisfaction. It provides a complete, command-line based interface that’s as powerful as it is convenient.

Use this tool to send normal ICMP ping packets for active hosts discovery as well as to send raw network packets for stress testing, detecting packet corruption, and exposing a range of attack weaknesses in your network.

Top Features include:

- Custom generation for ARP, TCP, UDP, and ICMP (ping) packets

- Supports multiple target port and host specifications

- Echo mode to allow advanced testing

- Supports all major operating systems (Windows, Linux, Mac)

- Route tracing capabilities

- Flexible and easy to customize

- Only experimental support for IPv6

3. TRex by Cisco

This tool bills itself as a “realistic traffic generator. As such, you can look for TRex for stateful and stateless DPDK-powered traffic generation that allows smart replay of actual traffic templates.

It allows analysis of multiple streams, and provides individualized, per-stream jitter, latency, and statistics reporting.

This tool can also be used for stateful benchmark and stress testing load balancers, ISPs, DPI, NAT, and firewall protection as well as stateless traffic stream generation.

Features include:

- Supports stateful feature sets like emulating L7 with a scalable TCP layer

- Supports up to 20 million pps (stateless)

- Up to 200-400 Gbs through one Cisco UCS (stateful)

- Continuous multi-burst/single burst support

- Interactive GUI console

- Python API automation

- Support for stateful DPDK 1/2.5/5/10/25/40/50/100 Gbps interfaces

- NAT and PAT dynamic translation learning

- Router plugin support is not open

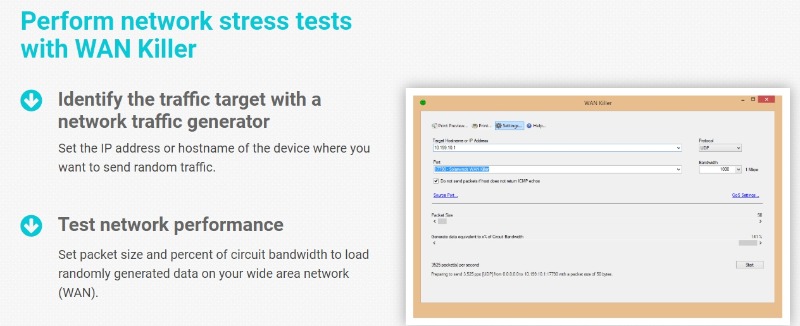

4. Solarwinds WAN Killer

SolarWinds is a trusted company that puts a range of testing, management and monitoring tools at your disposal.

Their WAN Killer tool performs proactive network stress and load testing by sending fully-customizable real traffic to specific host or IP address.

It allows you to set the packet size and bandwidth percentage during network WAN testing, track TCP/UDP packets under specific load conditions, and set the IP address or host name for random packet generation.

This tool is not available for free, but there is a 14-day free trial version with full functionality before you have to purchase a license.

Features of WAN Killer include:

- Monitors bandwidth and WLC traffic

- App traffic alerting and network analysis

- Integrates with other Solar Winds tools and Orion platforms

- Advanced NBAR2 app recognition

- CBQoS policy optimization

- Identifies malicious and malformed traffic patterns

- Combines NTA with Network Configuration Manager (NCM)

- Prices start at more than $1,000

- Only works on Windows OS

5. Packet Sender

This multi-purpose app allows you to send and receive simulated UDP, TCP, and SSL packets, configure and select ports, and run client and server software simultaneously.

It also offers a great deal of flexibility and customization for methodology and input through command line or GUI.

Packet Sender also includes built-in ASCII and Hex readers, and it supports all major operating systems. Best of all, this tool is completely free and open source.

- Hot key function

- Performs concurrent malware analysis

- Test environment automation and scripting

- Runs traffic generation testing between two separate machines

- Probes firewall integrity

- Supports all major operating systems

- Built-in ASCII and Hex readers

- Scales up or down to provide customized testing environments

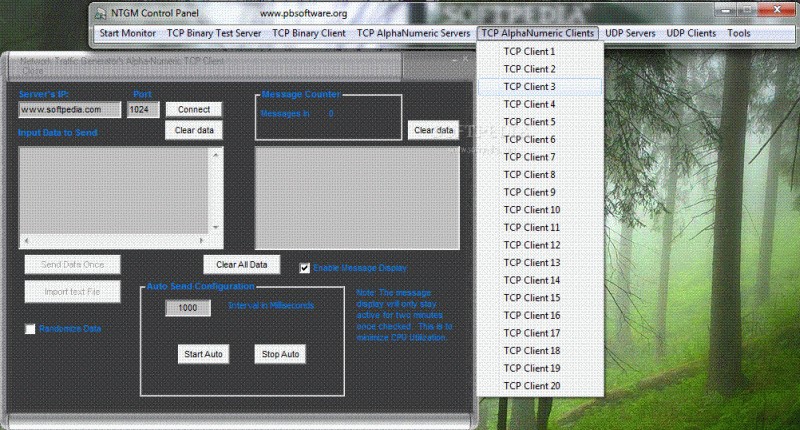

6. NTGM

Not only does this easy app test incoming traffic, it also performs stress and load testing right over your network. With this tool, you can analyse the behavior of your network by sending TCP/IP and ICMP traffic as well as UDP packets. Once you install this app, you are offered 20 each of UDP, TCP generators/servers and clients.

This is a paid tool but with a very affordable price tag of around $79 for the personal license.

- Easy to use interface

- Supports 20 UDP generators and clients for each installation

- Supports 20 TCP servers and clients for each installation

- Measures different types of TCP traffic

- Also acts as a network monitor

- Emulates both client and server activity

- Not free (but affordable)

- Only compatible with Windows

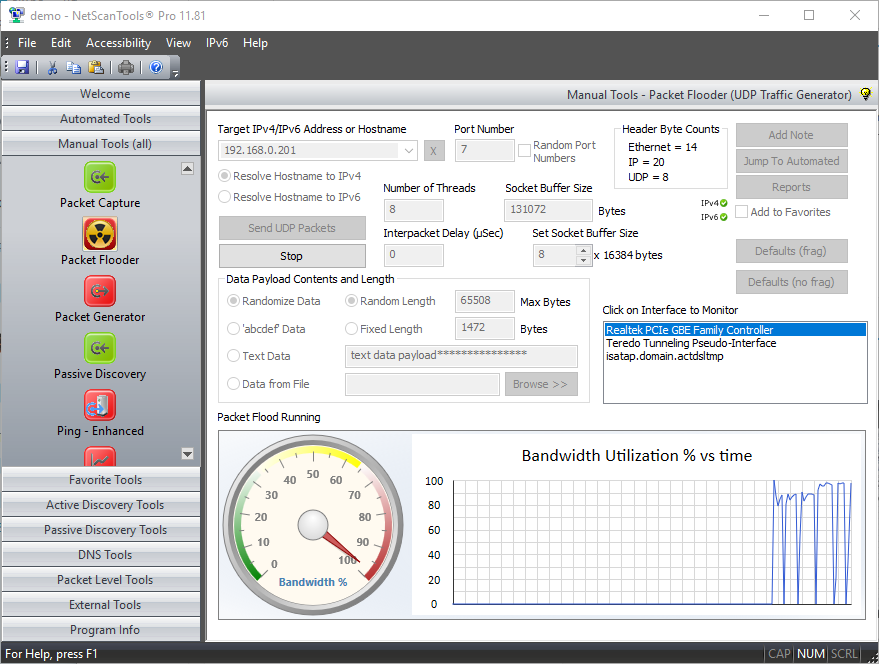

7. Packet Flooder Tool

This tool has one purpose: to flood your network with UDP packets as fast as possible to see how much it can take.

This is very useful to test how your network and security defences will behave during a volumetric DDoS attack for example.

Although it doesn’t offer as wide a testing environment, as many features, or some of the bells and whistles of other traffic generators, it does what it was designed to do, and it does it well.

This app does allow you to set testing parameters, including target port, payload, and send rates. The baseline is set at 100BaseT ethernet interface with up to 98 percent usage, dependent on your hardware/software configuration.

- Supports IPv4 & 6

- Offers control over target ports, payloads, and send rates

- Evaluates heavy traffic/high payloads

- Trial version available

- Only generates UDP packets

- Must pay for licensing after free trial

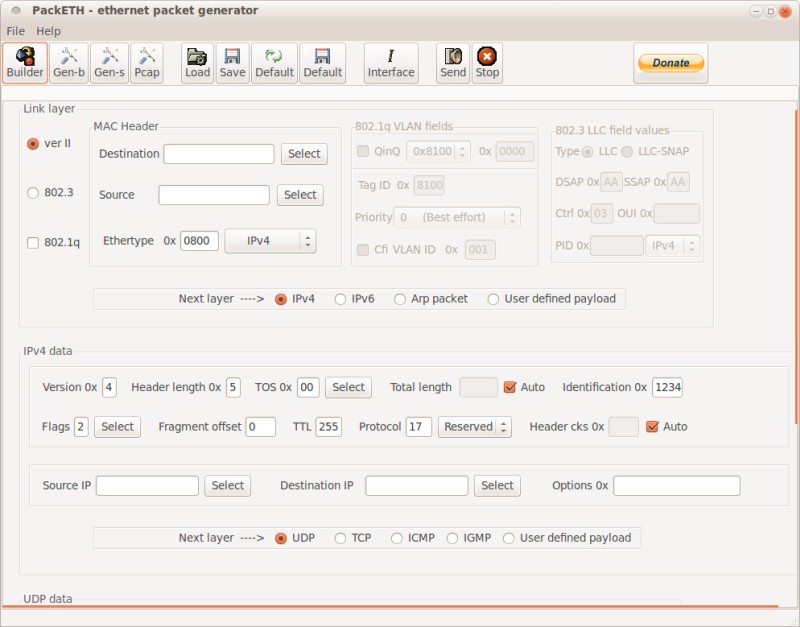

8. PackETH

This tool was created for generating and analyzing Ethernet traffic and networks. It’s accessible via command line or GUI interface, and you can adjust the parameters to simulate a range of conditions.

The latest generation of this tool, 2.0, even checks for dropped connections, and it supports Linux-based operating systems.

Packeth supports a wide range of protocols, including ethernet II, ethernet 802.3, 802.1q, QinQ, TCP ADP as well as user-defined Ethernet frameworks, network payloads, and transport layer payloads. Free and open source and best suited for LAN environments.

- Creates delays between packets

- Defines number of packets

- Allows changing parameters mid-test

- Supports nearly all protocols and RTP payloads

- Includes ramp and speed setting options

- Supports PCAP formats of file (saving and reading).

- Supports JUMBO frames with appropriate network drivers enabled

- Easy to use, shallow learning curve

- Only supports Linux-based OS

- CLI version only sends packers already stored in PCAP files

- Depending on Linux distribution and installation, may need additional packages

9. iperf2

This traffic generation tool gets back to basics with its second gen release. It measures both TCP and UDP performance under a range of traffic conditions with the goal of maintaining active iperf coding and preserving that coding which is inoperable.

Iperf 2 also adds Python code control to enable centralized testing, and it releases timing-related statistics that include recording end-to-end latency.

- Supports most major operating systems

- Supports intervals as short as five minutes

- Can do enhanced reporting

- Displays target loop time in the initial UDP header

- Supports SO_RCVTIMEOUT, O_SNDTIMEO, and SO_TIMESTAMP

- Binds to allow OS to determine target port

- Multicast SSM support for IPv4 and 6

- Free, open source

- Not compatible with iperf 3

10. Emutex

This tool utilizes Intel DPDK (Data Plane Development Kit) technology to create a real-world solution for cloud-based, high-speed networks.

One thing it has over other network traffic generators is datagrams transmission, which is necessary for testing applications such as Open vSwitch.

This Linux-supported solution deploys C and Python based network packet generation frameworks to analyze network latency, loads, and TCP network setup/teardown.

- Evaluates datagram transmission

- Performs network latency testing

- Customizable

- Free, open source

- Only supports Linux-based OS

Final Thoughts

Packet generators allow you to simulate traffic and its effects over a multitude of platforms and circumstances.

They can be applied to test and gauge the effectiveness of your security controls or evaluate system and network performance.

Our review should help you to find the tool that’s right for your needs and computing environment.

Источник

Снифферы и не только. Выбираем инструмент для перехвата и анализа трафика

Содержание статьи

Теория

Чтобы перехватывать трафик, анализаторы могут использовать перенаправление пакетов или задействовать так называемый Promiscuous mode — «неразборчивый» режим работы сетевого адаптера, при котором отключается фильтрация и адаптер принимает все пакеты независимо от того, кому они адресованы. В обычной ситуации Ethernet-интерфейс фильтрует пакеты на канальном уровне. При такой фильтрации сетевая карта принимает только широковещательные запросы и пакеты, MAC-адрес в заголовке которых совпадает с ее собственным. В режиме Promiscuous все остальные пакеты не отбрасываются, что и позволяет снифферу перехватывать данные.

Теоретически можно собирать вообще все пакеты в сегменте локальной сети, где установлен сниффер, однако в этом случае данных для последующего анализа будет слишком много, да и файлы журналов быстро распухнут до совершенно неприличных размеров. А можно настроить приложение таким образом, чтобы оно отлавливало трафик только определенных протоколов (HTTP, POP3, IMAP, FTP, Telnet) или анализировало лишь первые 100 байт каждого пакета, где обычно и содержится самое интересное: адрес целевого хоста, логины и пароли. Современные снифферы могут слушать в том числе и зашифрованный трафик.

Нередко анализаторы трафика применяются в «мирных» целях — для диагностики сети, выявления и устранения неполадок, обнаружения вредоносного ПО или чтобы выяснить, чем заняты пользователи и какие сайты они посещают. Но именно при исследовании безопасности сетевого периметра или тестировании на проникновение сниффер — незаменимый инструмент для разведки и сбора данных. Существуют снифферы для различных операционных систем, кроме того, подобное ПО можно установить на роутере и исследовать весь проходящий через него трафик. Сегодня мы поговорим о наиболее распространенных популярных анализаторах трафика для платформы Microsoft Windows.

Wireshark

- Производитель: Wireshark Foundation

- Сайт:https://www.wireshark.org

- Лицензия: бесплатно

Об этой программе знает, наверное, каждый, кто хотя бы раз сталкивался с задачей анализа трафика. Популярность Wireshark вполне оправданна: во‑первых, данный продукт бесплатен, во‑вторых, его возможностей вполне хватает для решения самых насущных вопросов, касающихся перехвата и анализа передаваемых по сети данных. Продукт пользуется заслуженной популярностью у вирусных аналитиков, реверс‑инженеров, системных администраторов и, безусловно, пентестеров.

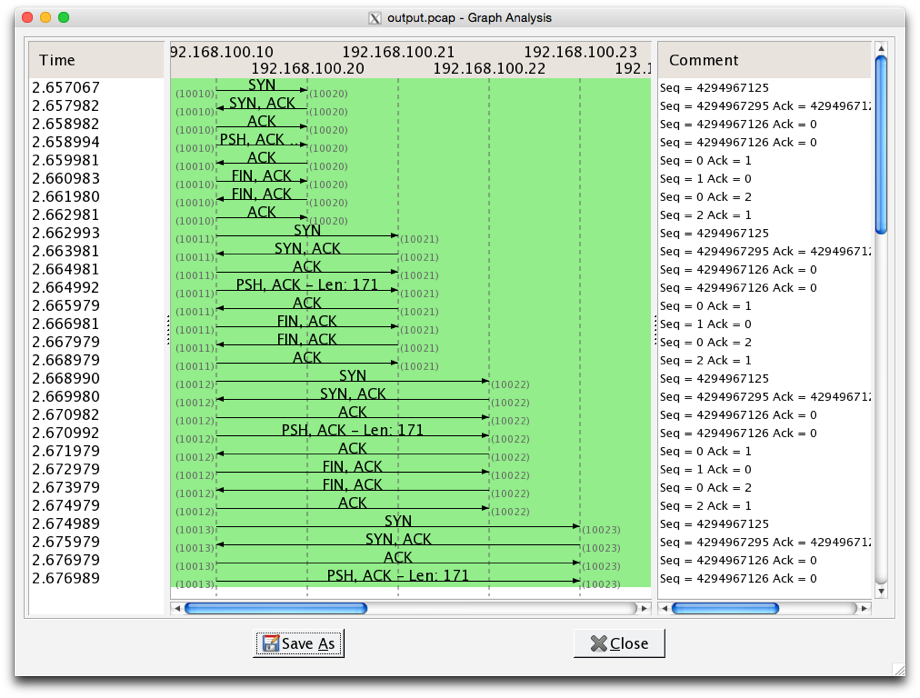

Этот анализатор имеет русскоязычный интерфейс, умеет работать с большим количеством сетевых протоколов (перечислять здесь их все лишено смысла: полный список можно найти на сайте производителя). В Wireshark можно разобрать каждый перехваченный пакет на части, просмотреть его заголовки и содержимое. У приложения очень удобный механизм навигации по пакетам, включая различные алгоритмы их поиска и фильтрации, есть мощный механизм сбора статистики. Сохраненные данные можно экспортировать в разные форматы, кроме того, существует возможность автоматизировать работу Wireshark с помощью скриптов на Lua и подключать дополнительные (даже разработанные самостоятельно) модули для разбора и анализа трафика.

Помимо Ethernet, сниффер умеет перехватывать трафик беспроводных сетей (стандарты 802.11 и протокол Bluetooth). Тулза позволяет анализировать трафик IP-телефонии и восстанавливать TCP-потоки, поддерживается анализ туннелированного трафика. Wireshark отлично справляется с задачей декодирования протоколов, но, чтобы понять результаты этого декодирования, надо, безусловно, хорошо разбираться в их структуре.

К недостаткам Wireshark можно отнести то, что восстановленные потоки не рассматриваются программой как единый буфер памяти, из‑за чего затруднена их последующая обработка. При анализе туннелированного трафика используется сразу несколько модулей разбора, и каждый последующий в окне программы замещает результат работы предыдущего — в итоге анализ трафика в многоуровневых туннелях становится невозможен.

В целом Wireshark — не просто популярный, но очень добротный продукт, позволяющий отследить содержимое гуляющих по сети пакетов, скорость их передачи, найти «проблемные места» в сетевой инфраструктуре. Но в отличие от коммерческих приложений здесь нет удобных инструментов визуализации. Кроме того, с помощью Wireshark не так уж и просто, например, выловить из трафика логины и пароли, а это одна из типичных задач при тестировании на проникновение.

CommView

- Производитель: TamoSoft

- Сайт:https://www.tamos.ru/products/commview/

- Лицензия: платный, покупка лицензии или подписка

Среди существующих ныне снифферов CommView — один из самых старых и заслуженных ветеранов, об этом продукте «Хакер» писал еще в 2001 году. Проект жив и по сей день, активно развивается и обновляется: последняя на текущий момент версия датирована 2020 годом. Несмотря на то что продукт платный, производитель предлагает скачать триал, который позволяет посмотреть работу приложения на практике — пробная версия сниффера перехватывает трафик в течение пяти минут, после чего просит денег.

Программа имеет русскоязычный интерфейс, что может стать определяющим фактором при выборе сниффера для пользователей, не владеющих английским. Главное преимущество CommView — возможность гибко настроить правила фильтрации пакетов: можно выбрать отдельные протоколы, которые будет отслеживать приложение, сортировать пакеты по ряду признаков, например по размеру или заголовку. Ассортимент поддерживаемых протоколов также весьма велик: сниффер умеет работать с самыми распространенными прикладными протоколами, а также выполнять реконструкцию TCP-сессии и UDP-потока. При этом CommView позволяет анализировать трафик вплоть до пакетов протоколов самого низкого уровня — TCP, UDP, ICMP, а также просматривать «сырые» данные. Программа показывает заголовки перехваченных пакетов, собирает подробную статистику IP-трафика. Сохраненные данные можно экспортировать в 12 различных форматов, начиная с .txt и .csv и заканчивая файлами других анализаторов вроде Wireshark.

Помимо трафика на сетевой карте, CommView может мониторить соединения по VPN, а также трафика, проходящего через модемы — аналоговые, мобильные, ADSL, ISDN и другие, для чего в систему устанавливается специальный драйвер. Есть возможность перехвата VoIP-трафика и сессий SIP-телефонии. В состав приложения входит генератор пакетов, с помощью которого можно отправить на заданный Ethernet-интерфейс пакет указанной длины, с произвольными заголовками и содержимым. Есть также довольно удобный просмотрщик лог‑файлов, позволяющий открывать файлы журналов в отдельном окне сниффера и выполнять поиск по их содержимому.

Тулза, вне всяких сомнений, крайне удобная и полезная, если бы не «кусачие» цены на лицензию. Для профессионального пентестера покупка такого инструмента наверняка будет оправданна, но ради того, чтобы разок «глянуть сеть», можно поискать альтернативные — более дешевые или бесплатные решения.

Intercepter-NG

Это тоже очень старый и убеленный сединами инструмент — впервые «Хакер» написал о нем еще в 2012 году. C тех пор разрабатываемый нашими соотечественниками проект не только не исчез с просторов интернета, как многие его конкуренты, но даже активно развивался и совершенствовался — последняя актуальная редакция сниффера датирована 2020 годом. Существует версия программы для Android в виде .APK-файла и даже консольная версия этого инструмента для Unix.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Источник